Una cosa ovvia che però potrebbe sfuggire:se siete soliti scambiare i vostri file di backup tra il vostro profilo in Linux e quello in Windows, ricordate che però per il primo non è sufficiente "importare" il file

SiteSecurityServiceState.txt in sola lettura.

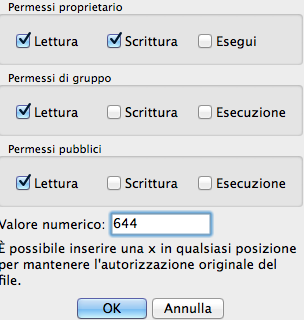

Occorre, per una questione di permessi in Linux, fare clic destro sul file importato da Windows e dalle

"Proprietà", nella scheda

"Permessi", alla prima voce occorre togliere

"Può scrivere" e mettere

"Può leggere" (o simile, cambia da distribuzione a distribuzione).